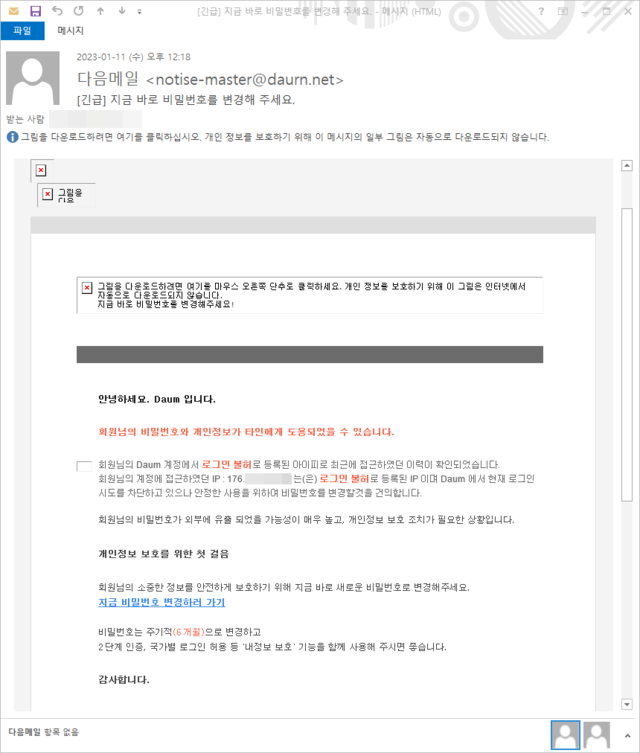

피싱 메일 발신자 도메인, 'daum'과 유사한 'daurn.net' 으로 표기'비밀번호 변경해 달라' 제목의 이메일은 열지 말고 바로 삭제해야

-

- ▲ 피싱메일 ⓒ이스트시큐리티

북한 해커 조직 '김수키'(Kimsuky)가 카카오(Kakao) 포털 사이트 '다음(daum)'을 위장한 피싱메일을 통해 사용자들의 개인정보 탈취공격을 시도했다.사이버 보안업체 '이스트시큐리티'는 지난 13일 악성 분석 리포트를 발표하고 "여러 지표들을 분석한 결과, ESRC는 이번 공격 배후에 북한 정찰총국의 지원을 받는 해킹 조직인 '김수키'가 있는 것으로 결론지었다"며 이같이 밝혔다. -

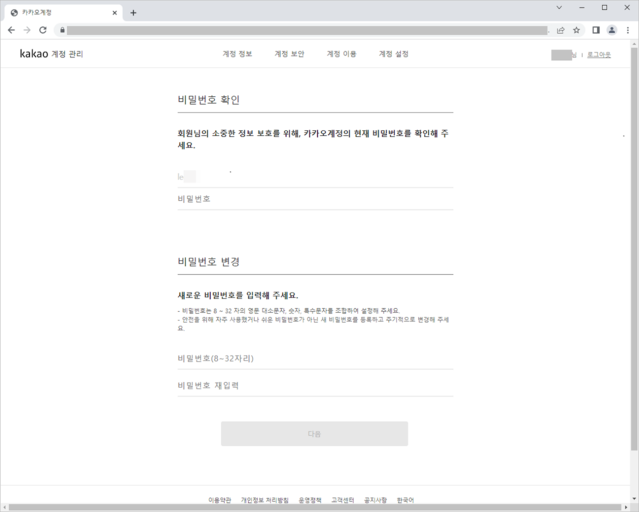

- ▲ 카카오 계정 관리 위장 피싱 페이지. ⓒ이스트리큐리티

이번에 발견된 피싱메일은 발신자 도메인으로 다음(daum)과 유사한 'daurn.net'을 사용했으며, '[긴급] 지금 바로 비밀번호를 변경해 주세요'라는 제목으로 유포됐다.이메일 본문에는 수신자의 계정 정보 도용이 의심된다며 비밀번호 변경을 유도하는 내용과 함께 하이퍼링크가 포함돼 있다. 링크를 클릭하면 카카오 로그인 페이지를 위장한 피싱 페이지로 연결되며, 사용자가 이 페이지에 입력한 정보는 고스란히 공격자 서버로 전송된다. -

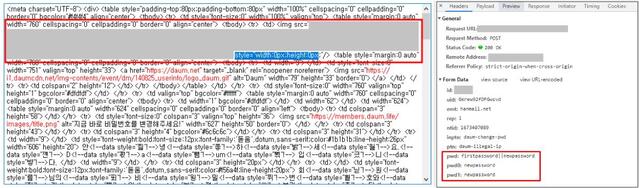

- ▲ 이메일 코드 일부(왼쪽)와 공격자에게 전송되는 사용자 비밀번호(오른쪽). ⓒ이스트시큐리티

이스트시큐리티는 "'그림 자동 다운로드 옵션'이 활성화돼 있는 경우 사용자 정보를 제작자에게 전달하는 코드가 포함돼 있다. 다만 'width:0px;height:0px'로 설정돼 있어 실제 이미지는 보여지지 않는다"며 "MS의 아웃룩이나 지메일의 경우 '그림 자동 다운로드' 옵션 기능이 기본적으로 비(非)활성화돼 있어 사용자가 직접 그림 다운로드 안내창을 눌러야 하지만, 국내 대표 포털 메일의 경우 기본적으로 '그림 자동 다운로드' 옵션이 허용돼 있어 이메일 열람과 동시에 사용자 정보가 유출된다"고 지적했다.앞서 '2014년 한국수력원자력 해킹'사건과 '국가안보실 사칭 이메일 발송'사건의 범행 주체인 김수키는 지난해 4월 제20대 대통령직인수위원회 출입기자, 5월에는 국민의힘 태영호의원실 비서 명의, 10월에는 국립외교원을 사칭해 외교안보·통일·국방 전문가 892명에게 피싱메일을 보냈다.지난해 10월 '카카오 먹통사태' 당시 카카오 계정 관리 서비스로 위장해 탈북민 등의 아이디·비밀번호 탈취도 시도했다.