이스트 시큐리티 “정부 차원의 후원 받는 해커들의 APT 공격 확인”

-

국내 암호화폐 거래소 ‘빗썸’ 등을 해킹한 것으로 알려진 북한 ‘라자루스’가 최근 한국 정부 관계자들을 사칭해 사이버 공격을 펴고 있다고 ‘자유아시아방송(RFA)’이 보도했다. 보도에 따르면, ‘라자루스’의 새로운 공격 양상을 찾아낸 것은 한국 보안업체 ‘이스트 시큐리티’라고 한다.

- ▲ 자유아시아방송이 공개한 北해커 '라자루스'의 악성코드 유포 메일 본문. 정부에서 보낸 것처럼 돼 있다. ⓒ자유아시아방송 관련보도 화면캡쳐.

문종현 이스트 시큐리티 이사는 “특정 정부의 후원을 받는 것으로 보이는 해커 조직의 활동이 2018년 10월 현재도 지속적으로 활동 중이라는 정황을 포착했다”면서 “특히 ‘라자루스’로 알려진 이 해커 조직은 민간과 정부를 대상으로 한 첩보수집 외에도 암호화폐 거래소와 그 회원들을 대상으로 계속 해킹을 시도할 수 있어 각별한 대비가 필요하다”고 당부했다고 한다.

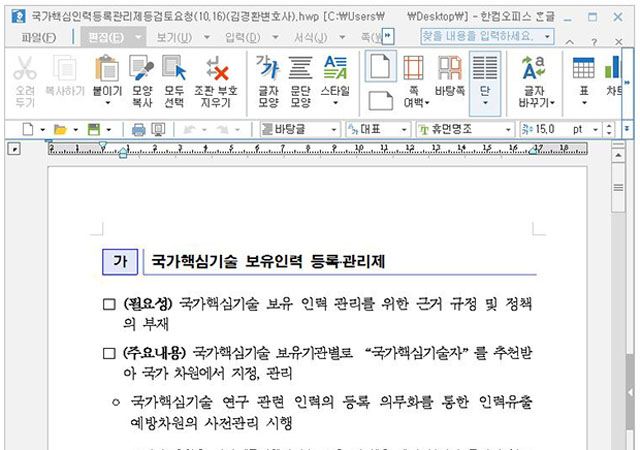

이스트 시큐리티가 공개한 북한 ‘라자루스’의 해킹 수단은 아래 한글 워드프로세서로 만들어진 파일이었다. 제목은 ‘국가핵심인력등록관리제 등 검토요청(10.16)(김경환 변호사).hwp’로 제작된 날짜는 2018년 10월 21일이다. 이 파일을 열어보면 해당 제도에 대한 설명 등이 담겨 있다. 그러나 속에는 ‘battle32.dll’, ‘battle64.dll’와 같은 익스포트 명령 프로그램이 숨어 있다. 해커는 이 익스포트 파일로 해당 PC를 해킹할 수 있다고 한다. 이스트 시큐리티에 따르면 ‘battle32.dll’, ‘battle64.dll’는 파일명과 확장자만 바뀌었을 뿐 지난 3월 ‘배틀 크루저 작전(Operation Battle Cruiser)’이라는 사이버 공격 때도 사용됐던 것과 같다고 한다.

‘자유아시아방송’은 다른 사이버 보안 전문가를 인용, “남북정상회담이 올 들어 세 차례나 열린 뒤 남북관계에 관심을 갖는 한국인들이 많아지자 북한 해커들이 통일부 직원을 사칭한 이메일 공격도 대폭 늘리고 있다”고 전했다.

‘자유아시아방송’이 공개한 통일부 직원 사칭 해킹 이메일을 보면, 통일부 사무관의 실명과 부처 이메일 주소(@unikorea.go.kr)를 사용해 ‘북한의 제3차 남북 정상회담 전략’이라는 첨부 파일을 보내고 있다고 한다. 메일은 “안녕하세요 사무관님이 보낸 자료 전달합니다”라는 문구로 시작한다. 부파일을 열면 악성코드에 감염돼 해커에게 이메일 계정을 탈취당한다고 한다. 문제는 공격 대상이 주로 탈북자와 북한인권단체 관계자들이어서 관계 부처의 이메일을 열어볼 가능성이 있다는 점이다.

‘라자루스’는 ‘APT38’과 함께 북한의 대표적인 해커 조직이다. 2017년 5월 전 세계 130개 국에서 30여만 대의 PC에 피해를 입힌 ‘워너 크라이’ 랜섬웨어 공격의 배후로 지목받고 있으며, 2017년 말에는 모바일 기기까지 해킹하는 정황이 포착됐다. 2018년 8월에는 인도 코스모스 은행의 현금 자동입출금기(ATM)를 해킹해 1,350만 달러(한화 약 153억 7,000만 원)을 빼낸 사실이 드러났다. 지난 9월 美연방수사국(FBI)이 공개수배한 북한 해커 ‘박진혁’ 또한 ‘라자루스’ 소속인 것으로 알려져 있다.