경찰청 국가수사본부, 김수키 수사 결과 발표… "가상자산 탈취가 목적이었다"국민 1468명의 이메일 계정 탈취… "탈취한 정보 중에 기밀자료는 없어"경유 서버 147대에서 가상자산 채굴 프로그램 실행… 100만원 미만 채굴도

-

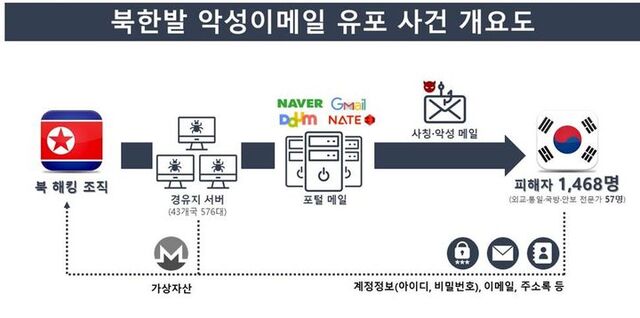

- ▲ 북한발 악성 메일 유포사건 개요도. ⓒ경찰청

북한 정찰총국 산하 해킹 조직인 '김수키(Kimsuky)'가 가상자산을 훔치기 위해 우리 국민 1468명의 이메일 계정을 탈취한 것으로 드러났다. 김수키는 계정에 저장된 주소록과 첨부파일 등의 자료를 빼간 것으로 나타났다.21일 경찰청 국가수사본부는 김수키의 활동 내용을 추적, 수사한 결과 내국인 1468명의 이메일 계정이 탈취된 사실을 확인했다고 밝혔다. 피해자 중에는 전직 장관급 인사 1명을 비롯해 외교·통일·국방·안보분야의 전·현직 공무원 등 전문가 57명이 포함됐다.김수키는 국내외 서버 576대(43개국, 국내 194대)를 경유하면서 자신들의 IP 주소를 바꿔 수사기관의 추적을 따돌린 것으로 조사됐다. 그러면서 정부기관과 기자·연구소 등을 사칭해 안내문 또는 질의서 등으로 위장한 피싱 이메일을 다수의 시민에게 발송했다.수신자가 이메일에 첨부된 파일을 열람하면 악성 프로그램이 PC로 침투해 이메일 계정 아이디와 비밀번호를 훔치고, 주소록이나 첨부파일 등의 자료를 빼가는 방식으로 해킹이 이뤄졌다. 다만 경찰은 "탈취된 정보 중에 기밀자료는 없는 것으로 확인됐다"고 밝혔다.경찰은 김수키가 피싱 이메일에 신뢰할 수 있는 기관 등으로 연결되는 인터넷주소(URL)를 추가하는 등 교묘한 수법을 사용했다고 설명했다. 특히 사칭 시 메일 수신자가 실제로 소속된 기관의 누리집을 제작해 안심시키고 접속을 유도하기도 한 것으로 파악됐다.김수키의 이 같은 해킹 공격은 가상자산 절취가 목적이라고 경찰은 분석했다. 실제로 김수키는 19명의 가상자산거래소 계정에 부정 접속해 가상자산 절취를 시도했으나 보안 절차에 막혀 성공하지는 못했다.해킹으로 장악한 경유 서버 147대에서 가상자산 채굴 프로그램을 관리자 몰래 실행해 100만원 미만을 채굴한 사실도 경찰 조사에서 확인됐다.경찰 관계자는 "북한 해킹 조직의 공격이 전방위적으로 확대되는 만큼 추가적인 피해가 발생하지 않도록 인터넷 사용자의 주의가 필요하다"며 "이메일과 가상자산거래소 계정의 비밀번호를 주기적으로 변경하고 2단계 인증 및 일회용 패스워드(OTP) 설정, 해외 IP 접속 차단 등 보안 설정을 강화해달라"고 당부했다.정부는 지난 6월2일 김수키를 세계 최초로 대북 독자제재 대상으로 지정했다. 김수키는 지난 10여 년 동안 전 세계 정부·정치계·학계·언론계 주요 인사를 대상으로 사이버공격을 감행해 탈취한 정보를 북한정권에 제공해온 것으로 파악되고 있다.