北, 암호화폐 투자회사 대표와 현역 대위 포섭해 군사기밀 빼내… 총 7억원 비트코인 건네합동지휘통제체계(KJCCS) 침투 시도… 당국 “北 해커가 현역 군인 포섭한 것은 처음, 침투는 못해, ”

-

북한 공작원에 포섭돼 거액을 받은 뒤 군사기밀을 빼돌리고 군 지휘통신망에 침투하려 했던 현역 대위와 암호화폐 투자회사 대표가 당국에 붙잡혔다. 이날 현역 대위는 군 검찰단에, 민간인 사업자는 서울중앙지검에 국가보안법 위반 혐의로 구속기소됐다.

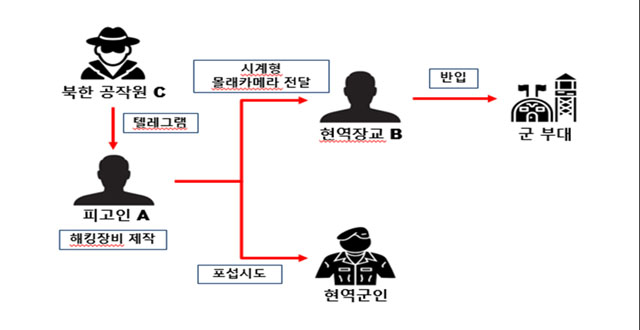

- ▲ 북한해커에 포섭된 현역 대위와 민간인의 전시지휘통신체계 해킹시도 개요도. ⓒ검찰 제공.

북한 해커, 현역 대위 포섭해 군 전시지휘체계 KJCCS 해킹 시도

국방부 검찰단과 서울중앙지검 공공수사1부는 28일 국군 안보지원사령부(이하 안보지원사)와 경찰청 국가수사본부 안보수사과(이하 국수본)가 송치한 사건 피의자 A대위(29)와 경기도 소재 암호화폐 투자회사 대표 B씨(38)를 구속 기소했다고 밝혔다.

안보지원사는 지난 1월 “현역 대위가 북한에 군사기밀을 유출하려 한다”는 첩보를 입수한 뒤 2월부터 국수본과 합동수사를 펼쳐 A대위와 B씨를 지난 4월2일 체포했다. 안보지원사는 A대위를 4월15일 군 검찰단으로, 국수본은 4월28일 서울중앙지검에 B씨를 구속 송치했다.

북한 해커가 A대위와 B씨에게 요구한 것은 단순한 군사기밀 유출이 아니라 한반도 유사시 전쟁을 지휘하는 ‘한국군 합동지휘통제체계(KJCCS)’를 해킹하려 했던 것으로 알려졌다.

합참의 전쟁지휘통신망인 KJCCS는 전쟁지휘소, 소위 ‘B-1 벙커’에서 국가 지도부가 전군을 지휘할 수 있도록 만든 육·해·공군의 C4I 통합 네트워크다. 2007년 12월 전력화했지만, 여러 차례 성능 개량을 통해 모든 부대 상황을 실시간으로 파악하고 지휘할 수 있다.북한이 여기에 악성 코드를 심을 경우 우리 군의 모든 전력과 작전상황 등을 김정은이 실시간으로 볼 수 있게 된다.

북한 공작원, A대위와 B씨에 총 7억원 상당 비트코인 건네

북한 해커는 KJCCS에 로그인할 수 있는 정보를 비롯해 여러 군사기밀을 빼내기 위해 A대위와 B씨에게 모두 7억원 상당의 비트코인을 건넨 것으로 알려졌다. 이 중 A대위가 받은 비트코인은 4800만원 상당이었다. -

수사당국에 따르면, A대위는 2020년 3월 대학 동기의 소개로 북한 해커를 알게 됐다. 이후로도 텔레그램으로 북한 해커와 연락을 주고받던 A대위는 지난해 11월 지령을 받고 국방네트워크 홈페이지 화면, 육군 보안수칙 등을 촬영해 텔레그램으로 보내고, 비트코인을 받았다. 이는 KJCCS 해킹을 위한 사전작업이었다고 수사당국은 설명했다.

- ▲ 전시 군통합지휘체계(KJCCS)의 개념도. 모든 군 통신망을 다 통합한 체계다. ⓒ방위사업청 제공.

한편 별도 경로로 북한 해커에 포섭된 B씨는 2021년 7월 “군사기밀을 빼내는 데 필요한 현역 장교를 포섭하라”는 지령을 받고, 다음달 현역 대위 2명에게 “군사기밀을 보내주면 암호화폐를 주겠다”는 텔레그램 메시지를 보냈다. 하지만 그 중 한 명은 제안을 거절했다.

이후 북한 해커의 지시로 A대위와 함께 움직이게 된 B씨는 부대 내부 기밀을 촬영하라며 시계형 몰래카메라를 구입해 A대위에게 보냈고, A대위는 이를 부대에 반입했다. 하지만 몰래카메라 화질이 좋지 않아 주로 휴대전화로 기밀을 촬영한 것으로 전해졌다.

B씨는 지난 1월부터 3월까지 북한 해커의 지령을 받고 해킹 장비 ‘포이즌탭’을 만들었다. ‘포이즌탭’은 2016년 11월 보안전문가 ‘새미 캄카’가 개발한 USB형 해킹 장비로, 꽂기만 하면 암호가 걸려 있는 컴퓨터라도 모든 정보에 접근할 수 있는 ‘만능 해킹 장비’로 알려졌다.

B씨는 부품을 구입해 조립한 뒤 북한 공작원이 장비에 원격접속해 프로그래밍할 수 있도록 도왔다.북한 해커는 장비가 완성되는 대로 A대위를 통해 군 내부로 반입해 KJCCS를 해킹할 계획이었다. 하지만 B씨와 A대위는 ‘포이즌탭’이 완성되지 않은 상태에서 수사당국에 검거됐다.당국에 따르면 A대위는 휴대전화로 촬영한 KJCCS의 로그인 화면 사진만 북한 해커에게 보냈다.

안보지원사 “북한 해커가 직접 현역 군인 포섭한 간첩사건은 처음”

안보지원사는 이번 사건을 두고 불행 중 다행이라고 설명했다. “KJCCS가 해킹되었다면 대량의 군사기밀이 유출되는 것은 물론 국가안보에 심대한 위험을 초래할 수 있었지만, 경찰과의 유기적인 공조수사로 사전에 이를 차단할 수 있었다는 것이다.

안보지원사는 이어 “북한 해커가 현역 군인을 간첩으로 포섭한 것은 이번이 최초”라며 “앞으로도 안보지원사와 군 검찰단은 긴밀한 협조를 통해 국가안보를 위협하는 범죄에 엄정히 대응하겠다”고 강조했다.