APT37, 맥 OS용 악성 파일 탑재해 스피어피싱 공격"애플 맥 파악한 뒤 공격 작전·계획 치밀하게 준비"

-

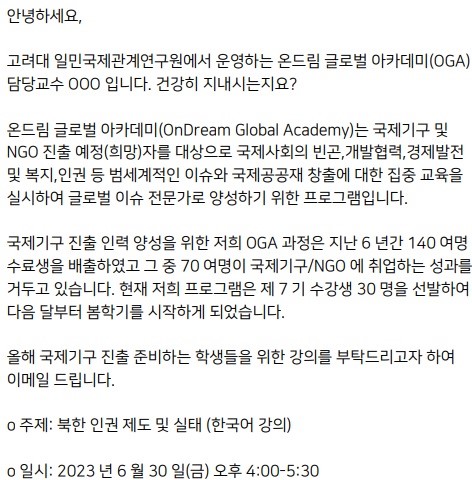

- ▲ 고려대학교 교수를 사칭해 애플 맥(Apple Mac) 운영체제(OS) 해킹을 시도한 메일. ⓒ지니언스 시큐리티 센터

상대적으로 보안에 안전하다고 알려진 애플 맥(Apple Mac) 운영체제(OS)를 대상으로 한 북한의 사이버 공격이 국내에서 처음 발견됐다.21일 지니언스시큐리티센터의 위협 분석 보고서에 따르면, 지난달 17일 오전 11시 고려대 교수를 사칭해 북한 인권제도 및 실태 주제의 특강을 요청하는 메일이 다수의 대북 전문가에게 발송됐다.발송인은 자신을 고려대 일민국제관계연구원에서 운영하는 온드림글로벌아카데미 담당 교수라고 소개했다. 그러면서 발송인은 6월30일 오후 4시부터 5시30분 고려대 국제관 115호에서 학생들을 위한 강의를 부탁했다. 강사료로 60만원을 지급하겠다고 덧붙인 발송인은 "언제든 편하게 연락 주십시오"라고 썼다.이에 해당 메일 수신자가 특강 의뢰에 따른 수락 의사 회신을 보내면, 발송인은 강의 개요서와 강사 카드를 전달하는 것처럼 가장해 개인정보를 빼내는 것이다.PDF 강의 의뢰서처럼 화면을 조작하고 '보안 메일'이라는 상단 타이틀과 보안 메일 보기 버튼을 클릭 유도해 구글 Gmail 계정의 아이디와 비밀번호를 입력하게 한다.특이한 점은 해킹 대상자의 운영체제가 MS 윈도(Windows)가 아닌 '애플 맥(Mac)' 기반의 컴퓨터라는 것을 파악한 이후에도 공격을 감행한다는 것이다.초기 접근 및 탐색 등을 통해 해킹 표적이 맥 OS 기반의 환경인 것을 파악한 공격자는 약 1시간 정도의 시간이 흐른 뒤 맥 OS용 악성 파일을 탑재해 스피어피싱 공격을 수행한 것으로 조사됐다.보고서는 고려대 교수를 사칭한 해킹은 북한 연계 해킹 조직으로 알려진 APT37의 소행이라고 파악했다. 국내에서 관찰되는 APT37의 공격용 악성 코드는 윈도 OS 기반 유형이 대부분이다.때문에 국내 외교·안보·국방·통일 및 대북분야 주요 인사들은 애플 제품인 맥북(MacBook)을 사용해왔다.맥북 등을 향한 공격 시도가 국내에서 처음 발견되면서 더이상 애플도 안전지대가 아니라는 지적이 나온다.보고서는 "공격자는 응용프로그램인 APP 파일을 ZIP 파일로 압축해 실전에 적용했고, 이는 맥 운영체제 이용자의 일반적 경험과 확장자 숨긴 조건, 아이콘 만으로 파일 유형을 판단해 접근할 수 있다는 시각적 맹점을 교묘하게 파고 들었다"며 "본 사례의 경우 '애플 맥' 기반의 컴퓨터라는 사실을 파악한 뒤 후속 공격을 위한 작전과 계획을 치밀하게 준비하게 된다"고 밝혔다.보고서는 또한 "국내 맥 OS 이용자도 스피어피싱 공격을 당할 가능성이 커짐에 따라 새로운 보안전략 수립이 요구된다"고 강조했다.