北 해킹 조직 APT37 '이태원 사고 대응 상황' 뿌려… 열면 악성 SW 깔려인터넷 익스플로러 통해 배포… 구글 TAG, MS에 전달해 8일 만에 패치

-

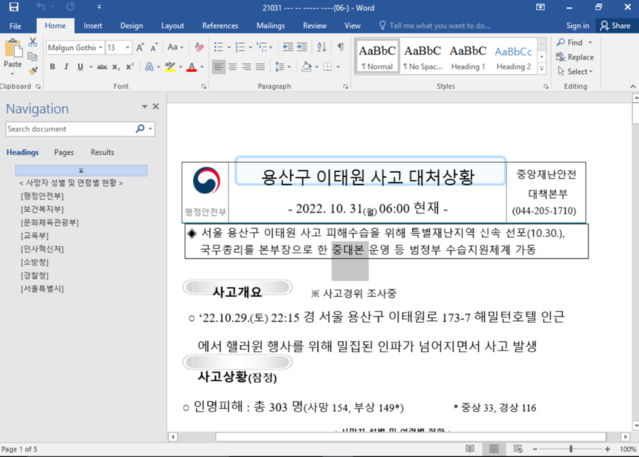

- ▲ 구글 위협분석그룹(TAG)이 악성문서로 지목한 '221031 서울 용산 이태원 사고 대응 상황(06:00).docx' 파일. ⓒTAG 홈페이지

북한 해커 조직인 'APT37'이 '이태원 참사'를 악용해 불특정다수를 대상으로 해킹을 시도했던 것으로 드러났다.7일 구글 위협분석그룹(TAG, Threat Analysis Group)은 보고서를 통해 지난 10월 말 한국 사용자를 대상으로 한 악성 문서를 발견했다고 밝혔다.'221031 서울 용산 이태원 사고 대응 상황(06:00).docx'라는 제목의 이 문서에는 지난 10월29일 핼러윈 행사 기간 이태원 인근에서 발생한 사고 내용이 담겨 있다. 좌·우 상단에는 행정안전부와 중앙재난안전대책본부 표시도 돼 있다.TAG는 "(APT37이 한국의) 비극적인 뉴스를 미끼로 사용했다"며 행안부 공식 문서로 포장된 이 문서(Microsoft Office)가 인터넷 익스플로러(Internet Explorer)를 통해 배포됐다고 설명했다.해당 문서를 내려받을 경우 원격 HTML 렌더링을 통해 사용자 기기에 악성 소프트웨어가 설치된다.TAG는 다수 사용자로부터 신고를 받아 사이버 공격을 확인하고 10월31일 Microsoft에 상황을 전달, Microsoft는 지난 8일 패치를 진행했다고 전했다. -

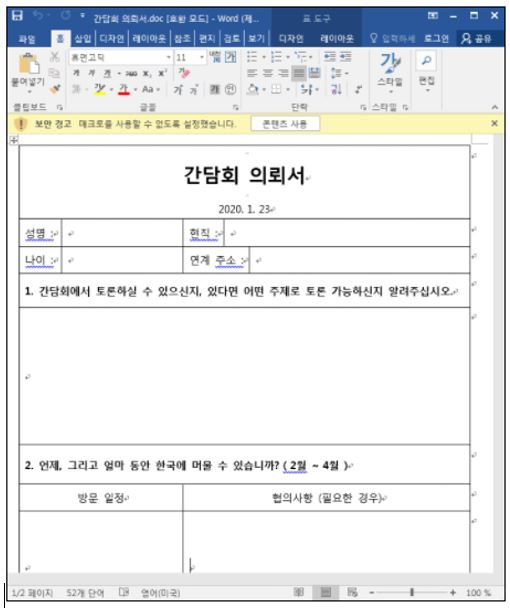

- ▲ 북한 해커조직이 한국 기자와 탈북민, 인권운동가 등을 해킹하기 위해 악성코드를 심어 배포한 '간담회 의뢰서.doc' 파일. ⓒAhnLab

APT37, 문서 이용한 해킹 시도 여러 번TAG는 이번 해킹 시도 이전에도 'APT37'이 익스플로러를 통해 과거 한국인과 탈북민·정치인·언론인·인권운동가 등을 대상으로도 해킹을 시도했다고 언급했다. 주로 '돌핀(Dolphin)'이나 '블루라이트(Bluelight)' 등의 악성 코드를 배포했다는 것이다.국내 보안업체인 '안랩(AhnLab)' 역시 이들이 '간담회 의뢰서.doc'라는 제목의 파일을 이용해 기자·탈북민·인권운동가 또는 북한 관련 종사자들을 대상으로 공격을 펼치고 있다고 파악하고 있다.'AhnLab'에 따르면, 'APT37'은 2012년부터 활동한 것으로 추정되며, 스카크러프트(ScarCruft)나 리퍼(Reaper), 그룹123(Group123) 등 다양한 이름으로 불리고 있다.주요 타깃은 한국의 공공부문과 민간부문이며, 일본·베트남·중동 등의 지역에서 화학·전자·제조·항공우주·자동차·의료기관 등 다양한 산업군을 대상으로 활동범위를 확대해나가고 있다고 분석했다.