한미우호협회 사칭 '회담 관련 좌담' 메일… '스팸'으로 확인, 첨부 파일 열면 '해킹'

-

다음주 베트남 하노이에서 열릴 2차 미북정상회담에 대한 관심이 높다. 이런 분위기를 타고 ‘한미우호협회’를 사칭한 해킹 메일이 확산돼 주의가 요구된다.

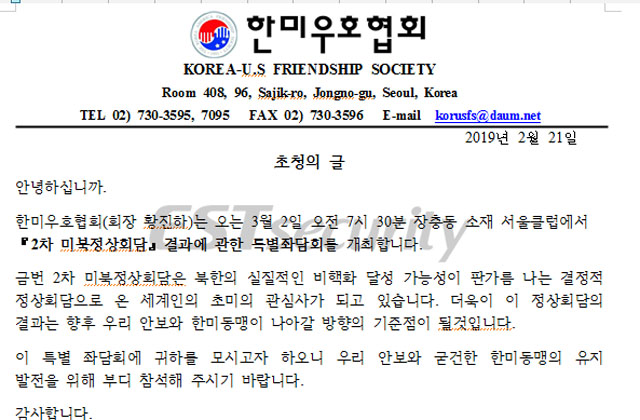

- ▲ 현재 확산되고 있는 해킹 메일에 첨부된 '미북 정상회담 특별좌담회 초청장' 모습. ⓒ이스트 시큐리티 긴급대응센터 블로그 캡쳐.

이스트 시큐리티 사이버위협대응센터(ESRC)는 지난 21일 “금일 오전에 제작된, 새로운 지능형 지속위협(APT) 공격이 발견됐다”며 유사한 메일에 주의하라고 당부했다.

ESRC에 따르면, 이번 해킹은 메일에 붙은 첨부파일을 사용하는 ‘스피어 피싱’ 방식이다. 해킹 메일에 붙은 첨부파일은 한컴 오피스(hwp) 확장자 파일로, 2월27~28일 베트남 하노이에서 열리는 2차 미북정상회담에 따른 특별좌담회에 초청한다는 내용을 담았다. 실제로 파일을 보면 한미우호협회의 로고를 사용한 좌담회 관련 내용이어서 해킹 메일이 아니라고 착각하기 쉽다.

바로 이 hwp 파일 안에 악성코드가 들어 있다. 파일을 다운로드해 열면 그 속에 숨은 ‘BIN0003.eps’라는 코드가 작동하고, 이는 ‘특정명령제어(C2)’ 방식으로 해커가 지정한 “itoassn.mireene.co.kr/shop/shop/mail/com/mun/down[.]php”라는 URL의 서버와 통신한다.

한국에 있는 이 서버와 악성코드가 통신하면 이미지 파일에 주로 사용되는 ‘PNG’ 확장자 파일을 내려받는데, 암호화된 이 파일은 임시폴더에서 ‘~emp.dll’ 파일로 바뀌어 해커의 명령을 받아 피해자의 PC에 피해를 준다.

ESRC는 “이런 방식의 공격은 2014년 한국수력원자력 공격 때 발견된 기법과 동일한 패턴이며, 2018년 11월27일 공개했던 안보·외교·통일분야 관계자를 공격했던 때와 매우 유사해 그 후속 공격으로 확인됐다”며 “이번 공격을 벌인 해커가 특정 정부의 지원을 받는 조직으로 분류돼 있다”고 지적했다.

한국정부는 당시 해킹 공격을 북한이 시도한 것으로 보았다. ESRC는 추후 더욱 상세한 위협 보고서를 내놓겠다고 밝혔다.